MS "AI 기반 자동 대응으로 보안 패러다임 전환"

실시간 위협 대응·데이터 보호, 하이브리드 근무 시대 핵심 과제로 부상

[서울=뉴스핌] 양태훈 기자 = KT와 마이크로소프트(MS)가 22일 열린 'AX Week 웨비나'에서 AI 기반 보안 혁신 전략을 발표하며, 사이버 위협이 일상화된 하이브리드 업무 환경 속에서 기업 보안의 해법으로 메일 보안과 엔드포인트 보안 강화 방안을 제시했다.

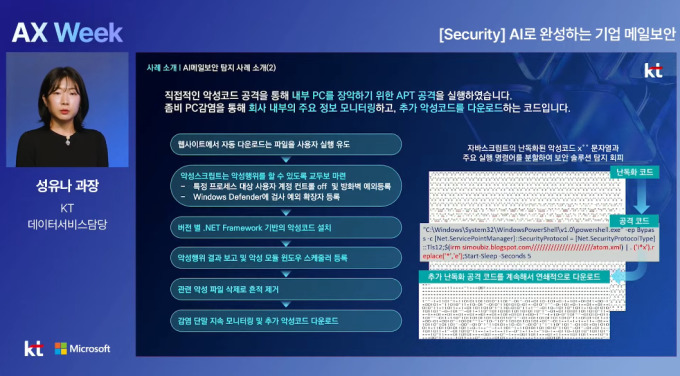

먼저 성유나 KT 데이터서비스 담당 과장은 'AI로 완성하는 기업 메일 보안'을 주제로 발표하며 "예전에는 보안 강화가 늘 기업 의사결정에서 후순위로 밀렸지만 이제는 상황이 달라졌다"며 "아웃룩·팀즈 같은 협업 도구 사용이 늘면서 보안 취약성이 커지고 있다"고 말했다.

또 "피싱, 랜섬웨어, 크리덴셜 스터핑 같은 공격이 점점 더 정교해지고 있다"며 "전체 사이버 공격의 70~90%가 메일을 통해 시작된다"고 강조했다.

성 과장은 실제 사례도 언급했다. 그는 "KT 내부 모의 훈련을 해보면 보안 인식이 높은 기업에서도 13%의 직원이 악성 URL을 클릭하고 6%가 첨부 파일을 열람한다"며 "공식 홈페이지와 유사한 피싱 사이트로 접속을 유도하거나 문서형 첨부파일로 백신을 무력화하는 APT 공격은 기업 내부 시스템을 직접 위협한다"고 설명했다.

이에 KT는 AI 기술과 빅데이터를 활용한 'Secure 지능형 위협 메일 차단 서비스'를 제공하고 있다. 이 솔루션은 스팸메일, 피싱, 랜섬웨어, 지능형 지속 위협(APT) 등 다양한 이메일 기반 사이버 위협을 실시간 탐지·차단한다.

성 과장은 "KT AI 메일 보안은 클라우드 기반으로 별도 장비 구축 없이 DNS(도메인 네임 시스템) 설정만으로 간단히 도입할 수 있다"며 "외부 메일은 1차 스팸 필터링, 2차 AI 정밀 분석, 3차 APT 샌드박스를 거친다"고 설명했다.

또 "AI는 악성 파일을 이미지로 변환해 변종 공격까지 탐지하고, URL 이미지 유사도 분석으로 수백 가지 변종 피싱 사이트를 막을 수 있다"며 "멀티 샌드박스를 활용하면 91%의 메일을 35초 이내에 처리할 정도로 빠르다"고 강조했다.

아울러 "관리자 편의성도 강화, '원뷰(One-View)'로 위협 분석 결과를 한눈에 볼 수 있고, LLM 어시스턴스는 탐지 사유를 자연어로 설명해 비전문가도 맥락을 이해하고 신속히 대응할 수 있도록 돕는다"며 "현재 PoC가 진행 중이며, 이 기능은 3분기 출시 예정"이라고 덧붙였다.

나아가 "임직원 수에 따른 구간별 요금제를 적용하고, M365와 결합하면 한글 문서나 압축 파일 같은 국내 특화 공격에도 효과적"이라며 "KT AI 메일 보안은 보안과 생산성을 동시에 높이며 기업 보안 강화에 기여할 것"이라고 강조했다.

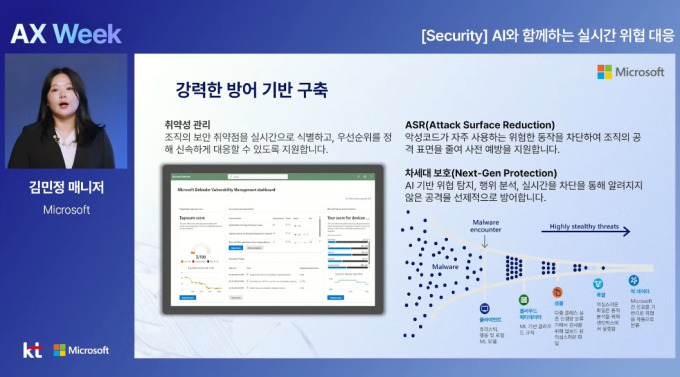

이어 김민정 마이크로소프트 매니저는 'AI와 함께하는 실시간 위협 대응'을 주제로 발표, 엔드포인트 보안의 중요성을 강조했다. 그는 "AI 기술이 발전하면서 사이버 공격의 수와 정교함도 급격히 늘고 있다"며 "보안 인력 부족과 예산·시간 제약으로 기업은 대응에 큰 어려움을 겪고 있다"고 지적했다.

또 "랜섬웨어 공격은 2023년 대비 2024년에 275% 증가했으며, 단순 암호화를 넘어 데이터를 훔쳐 외부에 공개하거나 제3자까지 위협하는 이중·삼중 갈취 전략으로 진화하고 있다"며 "단순히 방화벽을 세우고 백신을 설치하는 것만으로는 더 이상 충분하지 않다. 공격자가 24시간 움직인다면 우리도 24시간 감시하고 자동으로 막을 수 있는 전략이 필요하다"고 전했다.

이어 "사전 위험 감지, 자동 조치, 공격 추적까지 가능한 보안 회복력이 중요하며, 이는 NIST 프레임워크에도 반영된 개념"이라며 "엔드포인트는 기업 내부로 침투하려는 공격자가 가장 먼저 노리는 곳으로, PC·노트북·모바일·서버 등 모든 네트워크 연결 장치를 의미한다. 강력한 보호가 필수적"이라고 덧붙였다.

마이크로소프트는 현재 기업이 위협을 예방·탐지·조사·대응할 수 있도록 엔터프라이즈급 엔드포인트 보안 플랫폼인 'Microsoft Defender for Endpoint(MDE)'를 제공하고 있다. 김 매니저는 "MDE는 마이크로소프트의 EDR(Endpoint Detection and Response) 솔루션으로, 이를 통해 고객은 랜섬웨어 공격이 암호화로 이어지는 것을 300% 이상 줄였다고 보고했다"며 "MDE는 엔드포인트 행위를 감지하고 AI가 의심스러운 활동을 분석해 자동 대응한다"고 설명했다.

이어 MDE 솔루션의 강점으로 "윈도우·맥OS·리눅스·iOS·안드로이드·IoT까지 단일 솔루션으로 보호할 수 있고, 취약점 관리와 공격 표면 축소, AI 기반 차세대 보호 기술을 통해 선제 방어할 수 있다"며 "또 AIR(자동 조사 및 응답) 기능으로 반복적인 경고를 자동 분석·대응하고, '디셉션(Deception)' 기술로 공격자를 가짜 자산에 유인해 조기 차단하며, '자동 공격 중단(AAD)'으로 별도 설정 없이 공격 확산을 실시간 중단시킬 수 있다"고 덧붙였다.

나아가 그는 "오늘날의 보안은 개별 포인트 솔루션으로는 부족하다"며 "마이크로소프트 디펜더는 엔드포인트, ID, 이메일, 문서, 앱, 클라우드 등 전 영역의 신호를 상관 분석해 공격 맥락을 실시간으로 보여주는 XDR 플랫폼"이라고 강조했다.

또 "디펜더 포 엔드포인트는 여러 평가 기관으로부터 업계 최고 수준의 보호 성능을 입증받았다"며 "AI와 자동화 기반 보안은 더 이상 선택이 아니라 필수"라고 덧붙였다.

dconnect@newspim.com