도면·시험성적서 등은 구글 해킹으로 유출 가능

[세종=뉴스핌] 최온정 수습기자 = 한국전력공사의 보안 시스템 취약으로 46만명의 정보가 유출될 위험이 있다는 것이 확인됐다. 도면·시험성적서 및 핵심자료는 구글을 이용한 해킹으로도 얻을 수 있었다.

20일 김규환 의원(자유한국당)이 한국전력공사로부터 제출받은 자료에 따르면 한전은 구축한 정보시스템과 차세대 SCADA 시스템(차세대 송변전자동화시스템)에 대한 정밀 보안 진단을 수행했다.

정보시스템 모의 해킹 결과, 이들 시스템 9대에서 50건의 취약점이 발견됐다. 전체적으로 서비스 권한관리(불충분한 세션 관리)가 돼 있지 않는 경우가 많은 것으로 드러났다.

일반적으로 조치관점에서 웹 취약점을 보면 파라미터 검증 불충분(SQL 인젝션, 크로스사이트 스크립팅, 파일 업로드·다운로드), 권한관리 불충분(URL 강제접속, 불충분한 세션 관리, 매개변수 조작), 부적절한 시스템 구조(관리자 페이지 노출, 사용자 측 스크립트 조작, 쿠키변조) 로 나누어 볼 수 있다.

한전의 경우 취약점 진단에서 3가지 분류 항목에 해당되는 취약점이 모두 도출됐으며, 특히 차세대 SCADA 시스템이 SQL 인젝션 공격을 받으면 45만8640개의 개인정보가 유출될 수 있는 것으로 확인됐다.

SQL(Structured Query Language·DB 작성에 사용되는 프로그래밍 언어)인젝션이란 조작된 SQL 질의문을 삽입해 웹서버 DB를 열람하고 정보를 유출·조작하는 해킹 공격을 말한다. 작년 3월 숙박 서비스 '여기어때'를 공격해 99만건의 개인정보를 유출한 수법도 SQL 인젝션이었다.

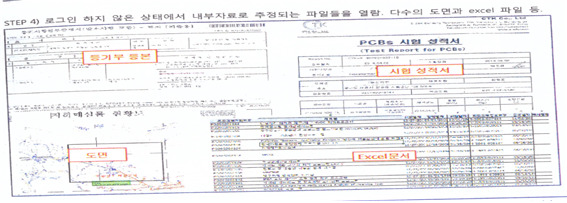

한편 구글 해킹을 통해서도 내부민감(도면, 시험성적서, 등기부 등본, 핵심자료 엑셀문서 등) 파일이 쉽게 노출 가능한 것으로 확인됐다. 특히 세션 관리 부족 등으로 로그인 하지 않은 사외 사용자가 내부 문서를 쉽게 열람 혹은 악용 할 수 있는 것이 드러났다.

모의해킹테스트는 한국전력공사 보안담당자의 사전 승인을 얻어 협의된 정보 시스템을 대상으로 진행됐다. 정보 시스템의 보안 취약점을 도출하고 이를 사전에 제거함으로써 내·외부의 악의 적인 공격으로부터 대상 서비스 및 정보를 보호하기 위한 목적이었다.

김 의원은 "전문기관을 통해 실제 운영환경에서 발생할 수 있는 위협을 도출하고 이에 대한 대응방안을 마련함으로써 정보시스템의 무결성·가용성·기밀성의 향상을 해야 한다"고 말했다.

또한 그는 "모의해킹테스트는 특정한 서비스를 기준으로 시행한 것이라서 더 많은 취약점을 찾아내기 위한 정기적인 해킹테스트가 필요하지만 한전은 시행하지 않았다"고 지적했다.

onjunge02@newspim.com